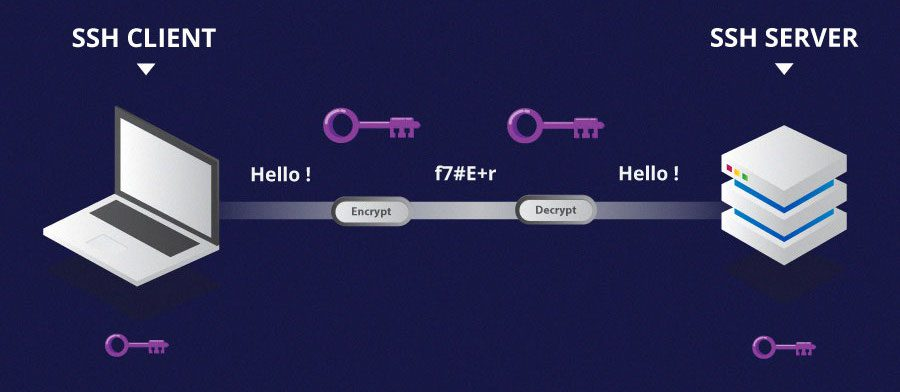

SSH (Secure Shell) est la méthode la plus courante et sécurisée pour se connecter à un VPS Linux. Elle permet d’établir une communication cryptée entre votre machine locale et le serveur distant, garantissant la confidentialité et la sécurité des données échangées. Dans ce tutoriel, nous vous guiderons pour configurer et sécuriser votre connexion SSH pas à pas avec ElypseCloud.

1. Qu’est-ce que SSH et Pourquoi l’utiliser ?

SSH est un protocole réseau qui permet d’administrer et de gérer un serveur à distance. Contrairement aux connexions non sécurisées comme Telnet, SSH crypte toutes les données transmises, empêchant les interceptions malveillantes.

Avantages de SSH :

- Sécurité renforcée : Cryptage des données.

- Simplicité : Permet un accès complet au terminal distant.

- Flexibilité : Supporte les transferts de fichiers et les tunnels réseau.

2. Pré-requis Avant de Commencer

Avant de vous connecter à votre VPS Linux avec SSH, vous devez disposer de :

- L’adresse IP de votre VPS.

- Les identifiants root ou utilisateur du serveur.

- Un client SSH installé sur votre machine locale :

- Pour Windows : Utilisez PuTTY ou Windows Terminal.

- Pour Linux/macOS : L’outil SSH est préinstallé.

3. Étapes pour Se Connecter à un VPS avec SSH

3.1. Identifier les Informations de Connexion

Vous aurez besoin de :

- L’adresse IP de votre VPS (par exemple :

192.168.1.100). - Le nom d’utilisateur par défaut (souvent

rootou un utilisateur spécifique). - Le port SSH (par défaut, il s’agit du port 22).

3.2. Connexion SSH via Terminal (Linux/macOS)

- Ouvrez un terminal.

- Entrez la commande suivante :bashCopier le code

ssh utilisateur@adresse_IPExemple :bashCopier le codessh [email protected] - Lors de la première connexion, acceptez l’empreinte du serveur en tapant

yes. - Entrez votre mot de passe lorsqu’il est demandé.

3.3. Connexion SSH avec PuTTY (Windows)

- Téléchargez et installez PuTTY.

- Lancez l’application et entrez les informations suivantes :

- Host Name (or IP address) : L’adresse IP de votre VPS.

- Port : 22 (ou un autre si modifié).

- Cliquez sur Open pour ouvrir la connexion.

- Entrez votre nom d’utilisateur et mot de passe dans la fenêtre qui s’ouvre.

4. Sécuriser Votre Connexion SSH

Une fois connecté, il est essentiel de sécuriser votre VPS pour prévenir les attaques. Voici les étapes clés :

4.1. Désactiver l’Accès Root Direct

L’accès root est souvent la cible des attaques. Créez un utilisateur non-root avec des privilèges sudo :

- Créer un nouvel utilisateur :bashCopier le code

adduser nom_utilisateur - Donner des privilèges sudo :bashCopier le code

usermod -aG sudo nom_utilisateur - Modifier la configuration SSH :

Éditez le fichier/etc/ssh/sshd_config:bashCopier le codenano /etc/ssh/sshd_configRecherchez la ligne suivante et modifiez-la :bashCopier le codePermitRootLogin noRedémarrez le service SSH :bashCopier le codesystemctl restart sshd

4.2. Changer le Port SSH

Par défaut, SSH utilise le port 22, souvent ciblé par les attaques. Changez-le pour un port moins courant :

- Ouvrez le fichier de configuration SSH :bashCopier le code

nano /etc/ssh/sshd_config - Modifiez la ligne

Port 22avec un autre numéro (par exemple :Port 2222). - Redémarrez le service SSH :bashCopier le code

systemctl restart sshd

4.3. Configurer l’Authentification par Clé SSH

L’authentification par clé SSH remplace l’utilisation d’un mot de passe par une paire de clés publique/privée, offrant une sécurité renforcée.

- Générer une clé SSH sur votre machine locale :bashCopier le code

ssh-keygen -t rsa -b 4096Cela génère deux fichiers :id_rsa: clé privée.id_rsa.pub: clé publique.

- Copier la clé publique sur le serveur :

Utilisez la commande suivante pour transférer la clé publique :bashCopier le codessh-copy-id utilisateur@adresse_IPOu ajoutez-la manuellement dans le fichier~/.ssh/authorized_keys. - Désactiver l’authentification par mot de passe :

Éditez/etc/ssh/sshd_configet désactivez cette option :bashCopier le codePasswordAuthentication noRedémarrez SSH :bashCopier le codesystemctl restart sshd

4.4. Installer Fail2Ban pour Bloquer les Tentatives d’Intrusion

Fail2Ban surveille les tentatives de connexion échouées et bloque automatiquement les IP suspectes.

- Installez Fail2Ban :bashCopier le code

sudo apt install fail2ban - Configurez les règles dans

/etc/fail2ban/jail.local. - Redémarrez le service :bashCopier le code

systemctl restart fail2ban

5. Tester et Maintenir la Sécurité de Votre VPS

- Testez régulièrement vos configurations : Assurez-vous que l’accès SSH est toujours sécurisé après chaque modification.

- Mettez à jour vos logiciels : Utilisez

sudo apt update && sudo apt upgradepour éviter les vulnérabilités. - Surveillez les logs SSH :bashCopier le code

tail -f /var/log/auth.log

Conclusion

Se connecter à votre VPS Linux avec SSH est la méthode la plus fiable et sécurisée pour gérer votre serveur. En suivant ces étapes et en appliquant les mesures de sécurité recommandées, vous protégerez efficacement votre VPS contre les accès non autorisés. N’oubliez pas que la sécurité est un processus continu : restez vigilant et mettez régulièrement à jour vos configurations.